勒索软件的2021:黑手从哪来,钱往哪里去?

白宫坐不住了。

两个月前,美国政府曾警告企业防范勒索软件攻击[1],但就在8月26日,拜登调门升级,他召集苹果、微软、谷歌、亚马逊、摩根大通在内的科技金融公司高管齐聚白宫,讨论网络安全问题,勒索软件是重点议题[2]。拜登承认美国基础设施“由私人公司运作,联邦政府无法独立应对挑战”[3]。在会后,微软和谷歌分别承诺为网络安全投入数百亿美元。

跪在勒索软件的阴影下的,又岂止是美国。

杨景诒 | 作者

李拓 | 编辑

放大灯团队 | 策划

2021年,勒索软件成了全球噩梦。据安恒信息威胁情报中心统计,今年上半年,全球至少发生了1200多起勒索软件攻击事件,造成的直接经济损失超过300亿美元[4]。

被勒索的企业或组织,有两条路可选:

要么一开始就老实交钱,息事宁人;要么像巴尔的摩市那样,坚持拒绝支付赎金,以致城市瘫痪三周,最终还是屈于淫威。但即便就范,也难得善终——2021年上半年,那些支付赎金的企业平均只能找回65%的文件,其余部分则被损坏并无法访问[5]。

在这场不平等游戏里,各国政府、公司乃至个人用户都无可奈何,勒索软件由此成为不法分子的“财富密码”。

财源滚滚的“好生意”

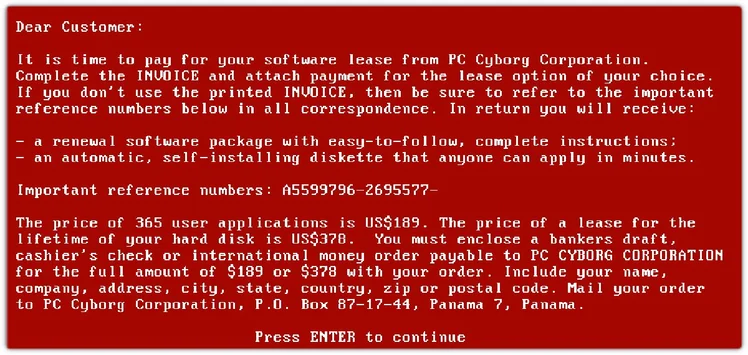

1989年12月,美国进化生物学家约瑟夫·波普(Joseph Popp)向世界卫生组织艾滋病会议和《个人电脑商业世界》杂志(PC Business World)分别邮寄了一张被感染的软盘,标签是“艾滋病信息介绍软盘”,软盘上印有“赛博格电脑公司”(PC Cyborg Corporation)的标志。盘上存了两个文件:一个伪装成关于艾滋病毒调查问卷的特洛伊木马(名为AIDS Trojan),另一个是安装程序。

一旦电脑被感染,C盘的全部文件名将会被加密,致使系统无法启动,并出现支付赎金的界面(声称用户安装的赛博格电脑公司软件已过期,需要续费)。

图源:[6]

AIDS Trojan是有记录以来第一个勒索软件。虽然始作俑者约瑟夫·波普辩称,他收到的赎金是为了支持艾滋病研究[7],但病毒感染了数万台电脑,导致不少医学机构多年的研究数据毁于一旦。

当时的加密手段十分容易破解,AIDS Trojan的制作者也没收到多少钱,勒索软件很快无人问津。直到2006年,一个名为Archievus的勒索软件用上了几乎无解的非对称加密算法。此后,勒索软件重获不法分子重视,得以再次流行。

近年来,勒索团伙的策略又发生变化。它们盯上了政企机构。数年来,中招的机构与公司越来越多——

近三年重大网络入侵勒索事件一览 | 放大灯团队制图

行业媒体安全牛也提到,2018年超过80%的勒索软件感染都是针对企业[8]。为什么企业成了“香饽饽”?

一方面,企业IT安全往往存在薄弱环节。多数恶意软件都依赖于桌面操作系统中的漏洞,而企业电脑操作系统往往不能及时更新升级,这给了勒索团伙可乘之机。

2017年著名的勒索软件WannaCry,就利用Windows操作系统的SMB协议漏洞,大肆传播,未及时修复漏洞的电脑,得到了“重点关照”[9]。

另一方面,勒索企业的成功率高、回报“丰厚”,这个“生意”稳赚不赔。

以往针对个人的勒索,加密的数据价值较小,成功率低。如今,越来越多的团伙使用“双重勒索”策略攻击目标企业。

“双重勒索”,即不法团伙在加密企业文件的同时,还窃取被勒索公司的数据并进行备份,如果企业不交钱,他们就威胁曝光或售卖数据。总之,无论交不交赎金,勒索团伙都稳赚不赔[4]。数据被加密尚可以通过备份恢复,可一旦机密数据泄露,企业不仅品牌声誉大损,还要承担法律责任,并赔偿客户远高于赎金的损失。

双重勒索对大企业十分有效。表格中提及的上市咨询公司埃森哲、硬件生产商技嘉,均被勒索团伙以曝光数据要挟。

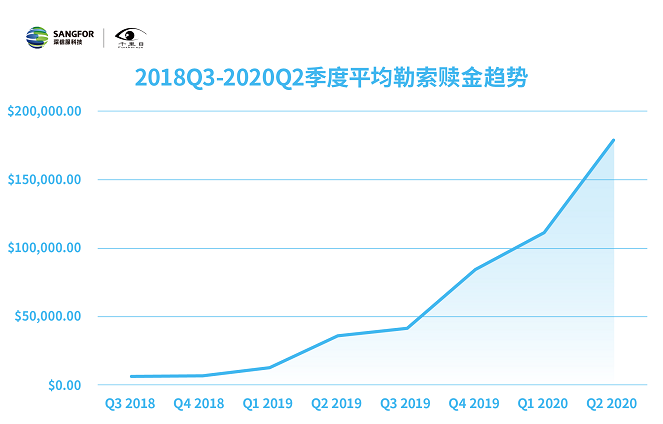

不仅勒索屡屡得手,赎金也水涨船高。

Unit 42勒索软件威胁报告显示,受勒索企业支付的平均赎金从2019年的11.5万美元增加到2020年的31.2万美元,同比增长171%[10]。到今年上半年,平均赎金又突破80万美元[4],而单次勒索赎金最高纪录已高达7000万美元[11]。

图源:[12]

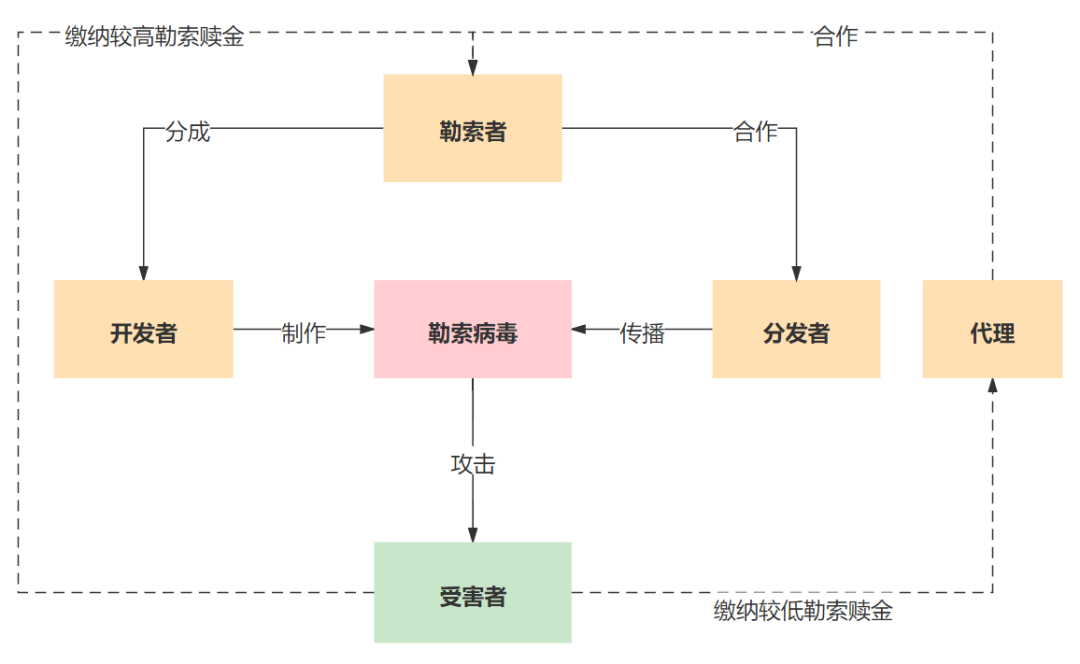

如此大张旗鼓的勒索,必然不是几个人的团队小打小闹。现在的勒索行业,甚至出现产业化趋势,形成了勒索软件即服务(RaaS)——一种开发者提供勒索软件,分发者入侵和勒索企业,前者从后者所获赎金中抽成的商业模式。

该模式下的团队由勒索软件供应商、攻击执行人员、赎金谈判人员及话务员组成,在编写软件、实施攻击、沟通谈判、接收赎金等环节各司其职[13]。

勒索软件即服务模式的勒索流程

勒索软件即服务既降低了勒索的技术门槛,又分担了犯罪活动的风险,令网络勒索对不法分子的吸引力越来越强[14]。

安全企业Intel 471调查发现,2019年至2020年间新出现了25个新的勒索软件即服务团伙,它们发动攻击的规模与所造成的灾情几乎无法统计[15]。在今年5月,攻击美国燃油管道公司Colonial Pipeline、致使美国进入国家紧急状态的勒索团队DarkSide,便是勒索软件即服务模式的团伙。

模式创新带来了更严重的灾情。

据安全公司Check Point的数据,2020年勒索软件给全球企业造成约200亿美元损失,比2019年增加了近75%。在数量上,今年被勒索的公司较去年增加了102%[16]。

勒索软件这么猖獗,网络安全公司就不管管?

集体哑火的网络安全服务商

网络安全厂商几乎扫平了电脑病毒,但面对勒索软件往往无可奈何。

一方面,“人”是勒索软件的帮凶。

勒索软件入侵电脑的途径主要有四种:系统漏洞、钓鱼邮件、垃圾广告和U盘病毒,后三种都需要人为介入——企业员工打开来源不明的邮件、点击不安全的链接,或是把被感染的U盘插入公司电脑,都会帮助勒索团队越过安防系统,入侵公司[17]。

其中,利用“社工”原理邮件钓鱼,是最常见的入侵途径。

如果你是一名企业助理,那你一定收到这种邮件——它假装成你的老板,用命令的口吻要求你向这个邮箱发送机密文件,或者向指定账户汇款,即便老板此时可能就在你工位对面。这就是社工钓鱼邮件。

几封显而易见的钓鱼邮件

亚信安全数据显示,91%的定向攻击始于社工钓鱼邮件。这些邮件通常伪装成订单、工资单、发票等,让人防不胜防[18]。企业员工众多,但凡有一名员工疏忽,勒索团伙就会通过横向感染,接管整个企业的系统[19]。

网络安全厂商能够应付来自外部的破坏,却没法控制每一位员工的鼠标。腾讯安全玄武实验室负责人于旸认为,“企业的人员是流动的,一些安全意识弱的新员工可能会打破原本的安全体系。”[20]

因此,“人”成了企业网络安全系统中最薄弱的环节。

另一方面,病毒的攻击方式不断变化,传统反入侵工具收效甚微。

网络攻防不是静态的。于旸举例解释,“可能今天企业把安全做到了95分,攻击者那边是90分,他便攻不进来,但对方不可能永远是90分。”每个月甚至每天有新的攻击技术、有新的漏洞出现,这些都会让分数向攻击者倾斜。

比如,2020年新出现的勒索软件,大多采用无文件攻击策略。攻击者在利用这种技术实施攻击时,无需在磁盘上写入恶意文件,可以避免传统安全软件的检测,让大多数安全软件“哑火”[21]。

微步在线木马研究团队负责人也告诉放大灯团队,最新的勒索软件采用了一些提升权限的技术,能够加密重要的系统文件,还会利用Windows系统中某些特殊端口,提高加密文件的速度,增加了防控难度。

该负责人表示,目前业界对于勒索软件的防护更多地体现在预防和缓解上,如排查暴露在公网的资产,提升相关人员安全意识等进行预防,一旦发现主机被勒索,可对相关主机进行隔离,防止勒索软件通过内网横移,攻陷更多主机。

近年,网络安全公司也在加强检测和响应能力,以应对勒索软件。

瑞星、奇安信、微步在线等公司用于防御勒索软件的产品,都能起到较好的事前防御作用,但这仍无法根治勒索软件。

终端响应技术有望改变这种局面。终端响应即在终端通过威胁情报、文件检测引擎与全攻击链路行为分析等技术手段,能够精准发现并及时告警、阻断入侵行为。但是目前业界在勒索软件“运行时”的检测及响应上,尚缺乏完善的方案,才让人有了‘安全软件不行’的印象。”微步在线木马研究团队负责人解释。

但勒索团伙为什么偏爱美国呢?

感谢央行、感谢内网

美国的互联网行业在全球首屈一指,但受勒索软件攻击也最严重。

根据SonicWall在2021年的调查,全球勒索软件受灾国Top 10中,美国位居第一,是其他九个国家的总和[22]。

一名前安全行业从业者告诉放大灯团队(ID:guokr233),美国互联网公司技术发达,但传统企业的代码老化严重,而且只能跑就不改,导致多年前的漏洞一直存在。

美国的市政部门也有同样的缺陷,包括旧金山在内的美国大量市政府,至今仍在用上世纪80年代的软件控制交通灯、车辆登记、法庭记录和财产税,极易遭黑客入侵[23]。另外,大多数美国关键基础设施都归私人企业所有,而国家没有相应鼓励措施,多数公共事业公司也都没有实施网络安全监控。一旦发生危机,私人公司无力应对[24]。

中国同样是勒索软件攻击的重灾地。根据卡巴斯基的统计,2020年下半年,中国大陆有48.4%的工业控制系统计算机遭到攻击,位居全球第九[25]。但为什么很少听说国内有大型勒索事件?

国内外企业数字化水平的差异是一个重要原因。翼盾智能和第五空间研究院创始人朱易翔认为,国外总体数字化程度更高,对互联网的依赖性更大[20]。

虽然国内传统企业因数字化水平偏弱躲过一劫,但也不能心存侥幸。实际上,国内数字化水平较高的企业,也有应对之法。

首先,国内企业的安全意识相当高。

国内中大型企业,都有自己的安全中心,安全策略跟进速度快,能够把大部分勒索攻击拒之门外。而一般小公司若无机密数据,出了事也不在乎。数字化转型后的企业,会定期备份数据,一旦遭遇勒索,只要从云端恢复即可。

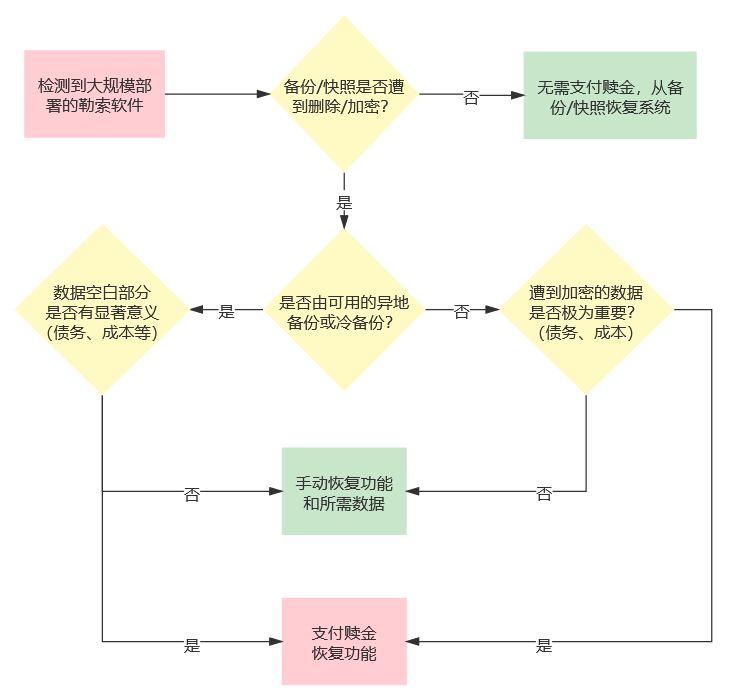

备份能够帮助企业免于支付赎金| 图源:[26]

另外,国内加密货币支付困难,成了勒索团伙的掣肘。

加密货币交易的安全性和匿名性,给司法部门追查带来很大难度,这助长了勒索软件的气焰[27]。区块链数据平台ChainAlysis数据显示,2021年勒索软件受害者支付的加密货币总金额增加了 311%,约合近 3.5 亿美元,占加密货币总交易金额的 7% 左右[28]。

而国内加密货币交易一直受到有关部门监管、监控加密货币最近流向[29],甚至在近年5月,中国央行联合中国互联网金融协会、中国银行业协会等部门“封杀”加密货币。这些本为打击炒作活动的政策,无意中遏制了勒索软件对中国企业的影响。

最后,国内政府、政企的内外网分离方案。

这些企业为了防止内部核心数据泄露,会将企业内网与互联网隔离,把内部数据“困在”内部网络,同时还能屏蔽来自外部网络的攻击[30]。

即便如此,勒索软件仍不可小觑。

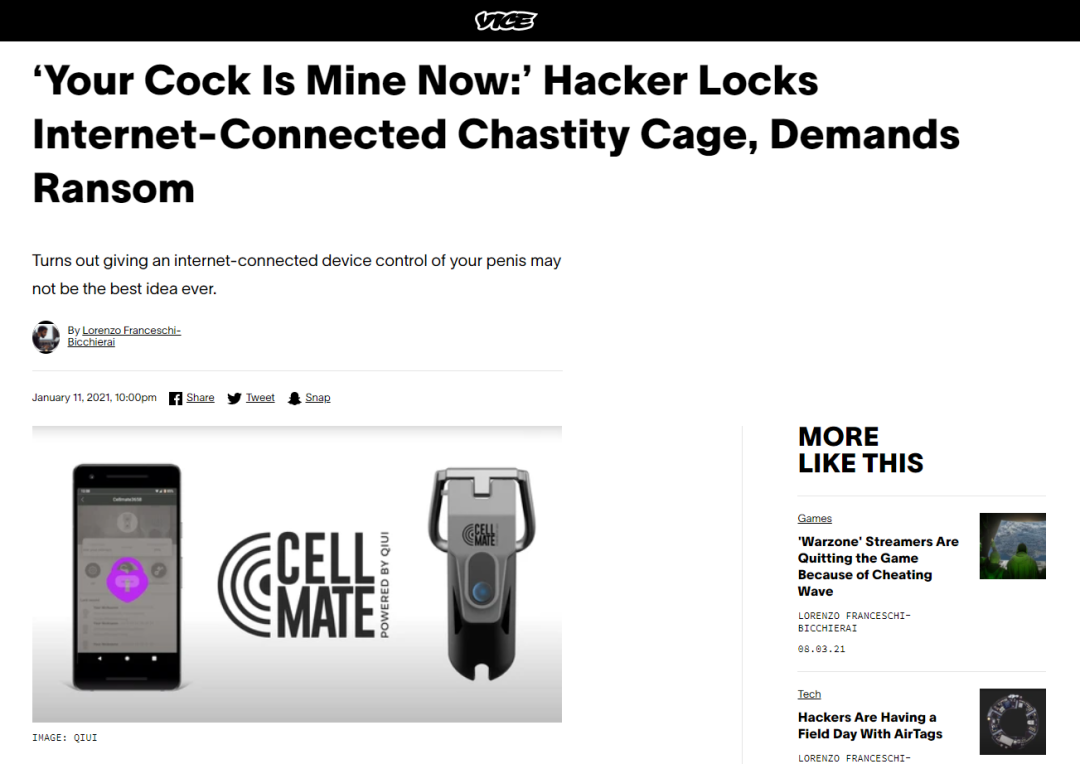

随着技术发展,互联网已不再是单纯用于娱乐和生产的工具。利用IoT等技术,用户可以通过互联网控制各种电子设备。这也意味着,如果你的手机、电脑被黑客入侵,他也同样可以控制你家里的电子门锁或者窗锁,用你的人身安全威胁你支付巨额赎金。

如果你有一些特殊癖好,用上了增进情趣的IoT“小玩具”,那也有危险,你很可能已被不怀好意的黑客盯上,这事儿可是有先例——

图源:[31]

如果这些还只算是少数人的小爱好,那么请设想一下,影响未来大多数人生活的自动驾驶被黑,会是怎么惊悚场面——你正坐在时速120km的自动驾驶车上,收到了勒索软件的信息:支付100万,否则汽车会冲下高速。

这时候,除了付钱,你还有得选吗?

References: