上个厕所被偷拍?“凶手”居然是扫地机器人

你能想象,你某天上厕所的照片忽然在网上流传吗?

2020年,一张女子坐在马桶上如厕的照片出现在委瑞内拉零工工人在线论坛上。除此之外,很多人们在家里日常生活的照片也被发布到网上。

这些“偷拍照”的仰视角度暴露了偷拍者的身份——扫地机器人。

1

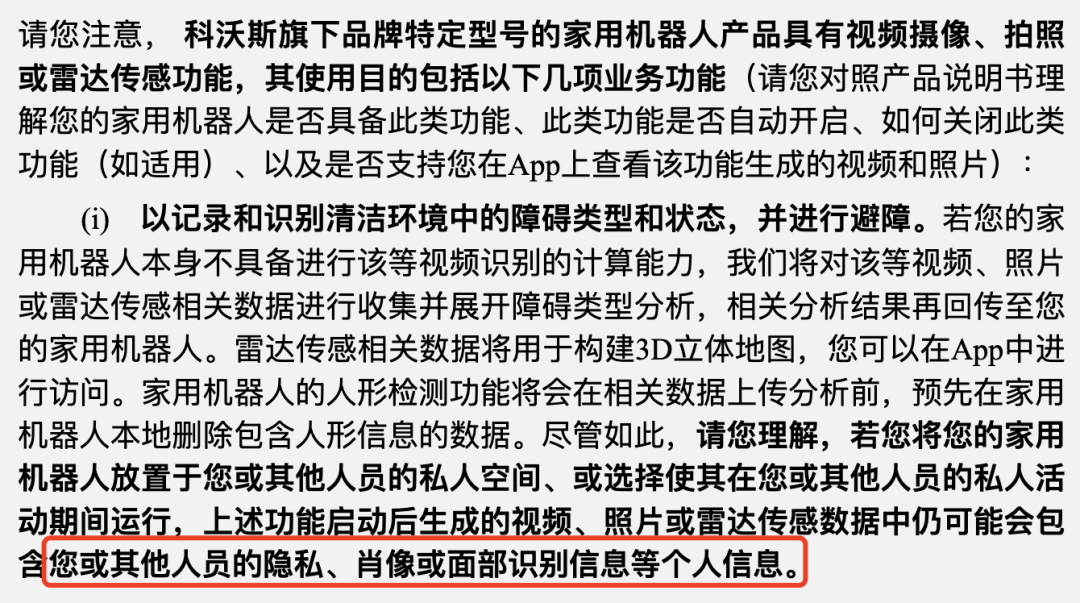

2

部分泄漏的照片,均由iRobot测试版机器人“偷拍”。泄露的原图没有对人脸进行任何打码,马赛克由MIT科技评论网站后期添加。(泄露图片中包含的如厕照片不在此列出)丨MIT Technology Review

扫地机器人,

移动的“偷拍者”?

经调查发现,这些照片是由iRobot公司推出的Roomba扫地机器人拍摄并传输的。

iRobot随后发布了声明,解释称正常的扫地机器人当然不会偷拍啦,这些是被“特殊开发的”测试版本。使用这些扫地机器人的用户都签订了协议,允许公司收集相关数据。

允许收集不等于可以公之于众。原本这些照片会被送到一家专门进行人工智能数据训练的公司Scale AI ,再由Scale AI分发给世界各地的数据标注零工,用于优化扫地机器人的程序。按理说这个过程数据是完全保密的,敏感照片也会被删掉。但现实是,这些隐私照出现在了论坛、群组甚至社交媒体中。

1

2

部分泄漏的照片,家庭布置也一览无遗。其中的物品标签由数据标注员标注。丨MIT Technology Review

iRobot公司已经和Scale AI共享了超过200万张照片,其首席执行官表示,目前已经终止与泄露图像的服务提供商的合作,并在积极调查此事。

这早已不是第一起令人害怕的扫地机器人“偷拍”事件。2017年,美国一家网络安全公司利用漏洞入侵了扫地机器人,让扫地机变成了行走的摄像头,可以实时监控家中的情况。

这么看来,扫地机器人上的摄像头似乎带来了不少隐私泄露的安全隐患。既然如此,为什么非得给扫地机器人装上“眼睛”呢?

扫地机器人为什么会拍照?

避开障碍物一直是扫地机器人的核心功能之一。早期的扫地机器人使用超声波传感器、碰撞传感器来定位房间里的障碍物,虽然也能导航,但其实更像是“闭着眼睛摸着走路”。

为了让扫地机器人更智能,厂商给它装上了激光雷达和红外线传感器。不过,安装在顶部的激光雷达扫描不到贴近地面的盲区,而且难以识别透明和黑色的物体。红外线也很难识别地面上的小东西。在家里乱转的机器人不仅会卷走袜子、吃掉价值145元的苹果充电线,还有可能“发粪涂墙”。(扩展阅读:扫地机器人遇到屎会怎么办?当然是“发粪涂墙”啦)

扫地机器人:“看不见”地面粪便的“煎饼大师”。丨Mike Flores/Twitter

如今的扫地机器人加上了“真正的眼睛”辅助导航。用摄像头拍摄真实环境,再让AI不断学习和识别地面上的拖鞋、电线等杂物,从而更准确地避开障碍物。厂家需要用尽可能多的实拍照片去训练AI,才能让它聪明精确地避开障碍。因此,来源于家庭实拍的“隐私照片”进入了第三方数据标注企业。

不管是黑客攻击,还是人为泄露,如果制造商的安全保护措施做得不够严密,这些连接了网络的扫地机器人就存在泄露数据的风险。

2021年的《消费者报告》测试的各大品牌扫地机器人中,iRobot还曾因为出色的数据安全措施名列前茅。但如今看起来,一个不合规的安全操作就能让原本良好的信誉崩塌。

有的扫地机器人附带视觉识别挡板,可以用来遮挡摄像头避免拍摄丨TechTablets/Youtube

如今,智能家居大行其道,扫地机器人只是智能化工具中的一小类。家里无处不在的智能设备在连接网络后,都很有可能窥探、入侵甚至打扰你的生活。

明目张胆的摄像头

如果说扫地机器人上的摄像头只是“不小心”拍到了扫地工作之外的隐私,那专门用来“看房子”的智能摄像头则能直接直播你的日常。

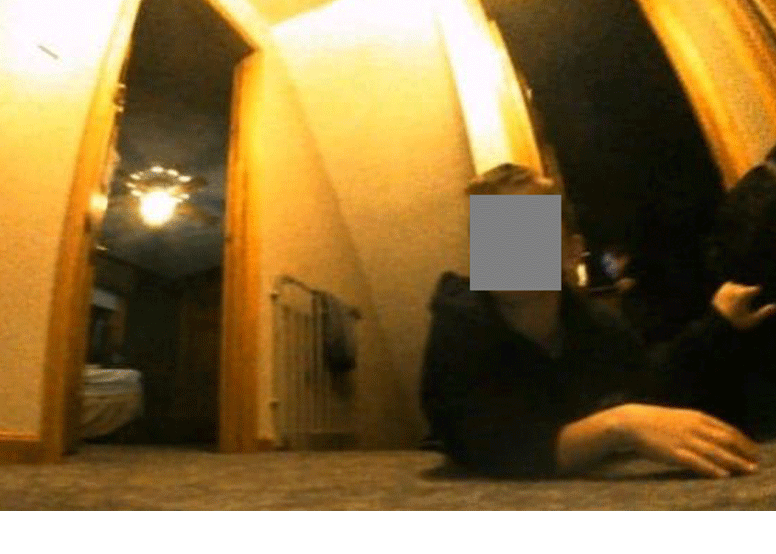

12月初,知名媒体The Verge报道了Anker公司Eufy摄像头的漏洞。在此之前,Eufy一直承诺摄像头的数据使用本地存储机制,使“你的数据永远都不会离开你家”。但安全人员发现摄像头记录的无加密视频会被上传到云端,甚至可以直接在云端回放视频,而这一切只需要得到用户名和密码就可以。

黑客发现通过网络可以访问声称使用本地储存数据的摄像头丨The Verge

如果没有安全可靠的措施,你可能都不会察觉自家的摄像头正在被别人调用。使用搜索引擎Shodan可以搜索互联网上有开放端口的IP地址,美国的一名安全研究员在进行了一些快速搜索后,就直接看到了来自世界各地的摄像头上的画面:有中国的教室、西班牙的厨房、加拿大的婴儿房……

比被监视更可怕的是“控制”。2019年,安装在一名8岁女孩房间里的亚马逊Ring摄像头忽然传出了陌生男子的声音,这名陌生男子在几分钟的时间里用语言和音乐骚扰女孩。

类似的入侵还有很多。截屏显示一名黑客威胁一位年长的妇女。

意想不到的“入侵”

2017年,一家计算机安全公司披露了LG智能家居系统中的一个漏洞。黑客通过该漏洞可以控制家庭中的智能设备,其中包括了LG烤箱。

LG 的联网烤箱提供了远程预热的功能,这意味着黑客也可以远程开启加热,从而造成潜在的安全风险。

除了智能家居,联网的玩具也避不开入侵风险。有一款“高科技”成人玩具男性贞操锁就被曝出了离谱漏洞。这款贞操锁提供了远程控制功能,用户可以通过手机应用进行操作。一家英国安全公司发现这款产品的应用软件中存在漏洞,黑客可以直接远程锁定贞操锁……

“智能”的成人玩具一般使用蓝牙连接到手机,而远程控制主要依赖制造商的服务器。黑客侵入服务器后,不仅会看到使用者的信息,还能直接控制它。

所幸市面上还没有出现受害者。保险起见,该玩具的生产公司在该漏洞被曝出后给出了客服电话以及备用解锁方案(就是用起子撬开)。

官方展示如何手动开锁丨CELLMATE CHASTITY

说了这么多可怕新闻,我们并不是想让你扔掉自家的智能家居和设备,毕竟很多设备都是生活中的好帮手。不过用它之前,你可能需要多做几步,才能保证使用时更安全。

我该做什么?

虽然智能设备的很多Bug源于厂商自己,我们对于数据泄漏很难做出什么补救,但对于家庭网络安全,我们可以做一些力所能及的事。

保证家里的Wi-Fi安全

使用正规的路由器并启用防火墙功能;

更改默认路由器名,定期更改路由器登录密码,并检查是否有陌生设备连接。

改掉默认密码

将路由器、摄像头等设备的默认密码改成自己的强密码。敏感设备使用独立密码,不与以往常用密码重复。有条件的可以启用双重身份验证(比如短信验证码)。

选用大厂产品,定期更新软件

最好选用大厂的智能产品,以防制造商本身的软件就有安全漏洞。同时可以及时检查并更新软件补丁,修复安全漏洞。

还可以单独建一个访客网络

如果想要保证安全,还可以把你家的智能家居单独放在访客网络里。直接在路由器的管理网页上创建访客网络,并设置一个单独的密码。

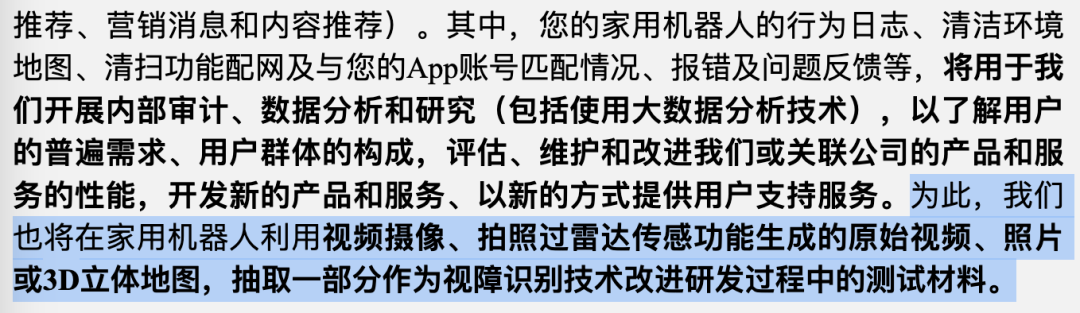

了解智能产品收集的数据

面对软件里的隐私政策,我们已经习惯了直接点击“我已阅读”。但面对身边的智能设备,我们需要注意仔细查看这些文件。你需要注意:哪些数据被收集?智能设备会如何使用这些数据?数据是否加密?数据存在何处?

若遇到数据共享的选项,可以优先选择“不共享”。在完整阅读隐私政策后再考虑是否打开共享选项。

买之前再想想

真的有必要联网吗?真的有必要联网吗?真的有必要联网吗?

现在想买一个“不智能”的微波炉或许没那么容易,但买回来联网后,你用到的功能可能也只有远程通知。对于这种“智能又不太智能”的设备,你买回来还是别连Wi-Fi了。

正如微软在“更加安全地使用智能设备”一文中说的那样:

“没有 Wi-Fi 密码,你的微波炉依然可以烤曲奇,你的冰箱也同样可以冰镇饮料。”

参考文献

作者:陈藓

编辑:Owl、窗敲雨

一个AI

既然这样断我网不就好了,干嘛非得拔插头啊!粗暴的人类!(?

本文来自果壳,未经授权不得转载.

如有需要请联系sns@guokr.com